iStoreOS 路由系统介绍与安装

最近托管在群晖的 GitLab 非常不稳定,想必是群晖的性能不够用了。想着软路由的性能有很多的冗余,就想移植到软路由。结果运行的爱快怎么都不成,看到前段时间宋童靴的推荐,决定更换到 iStoreOS!

系统介绍

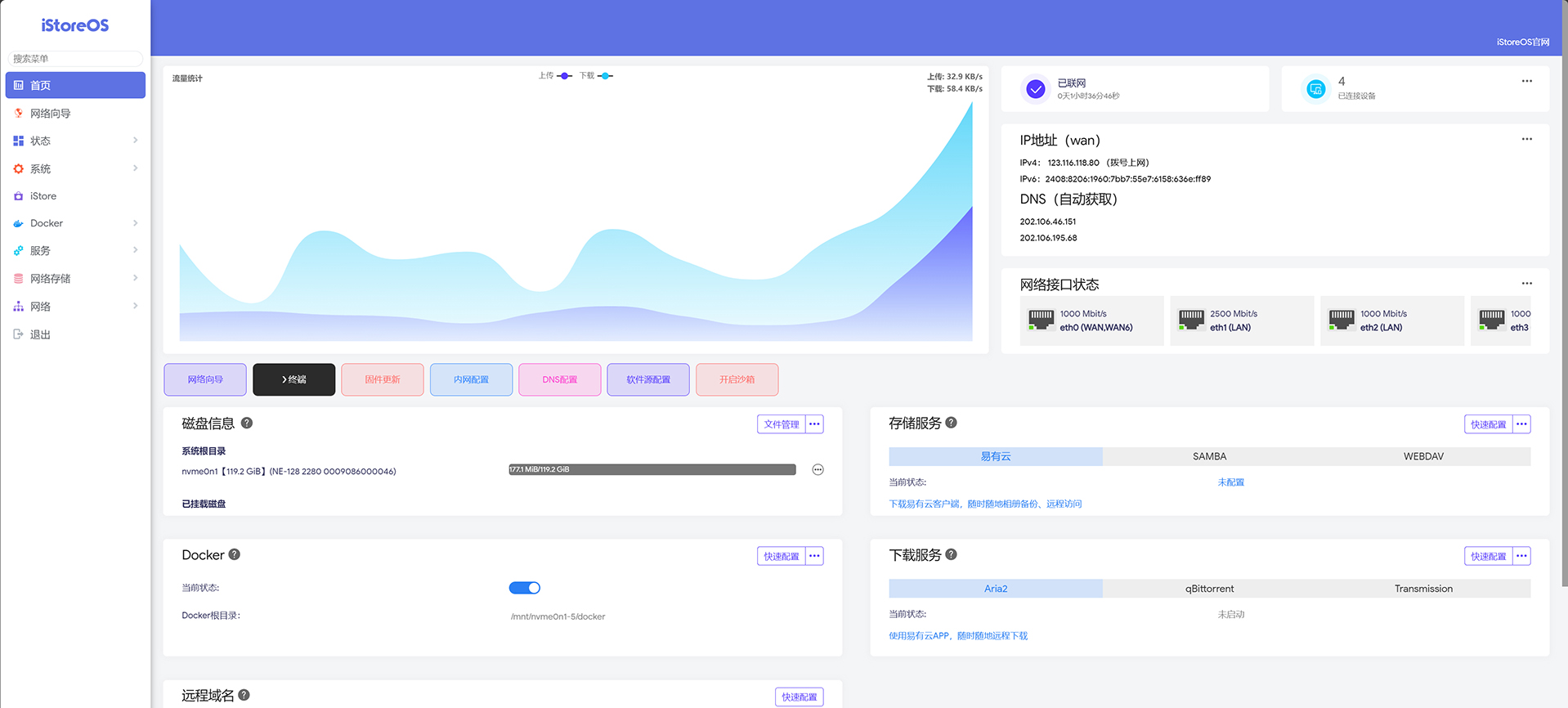

iStoreOS 源于 OpenWRT,重点是做了很多很多的交互简化。iStoreOS 入门极客版本 UI 是默认 UI,目标是提供给懂点技术的入门极客爱好者,或者偷懒极客老手,核心特性:

- 首页提供网络向导、磁盘向导、Docker 向导等众多向导,不管新手还是老手,都能快速配置自己想要东西;

- 修复众多 OpenWRT 不人性的小问题,如 Samba 设置独立用户名密码很麻烦、磁盘挂载;

- 更多首页工具帮手,比如在线升级、各种错误检测、网口图形化配置等;

- 其它很多常用功能,如 DDNS 配置、Docker 配置等。

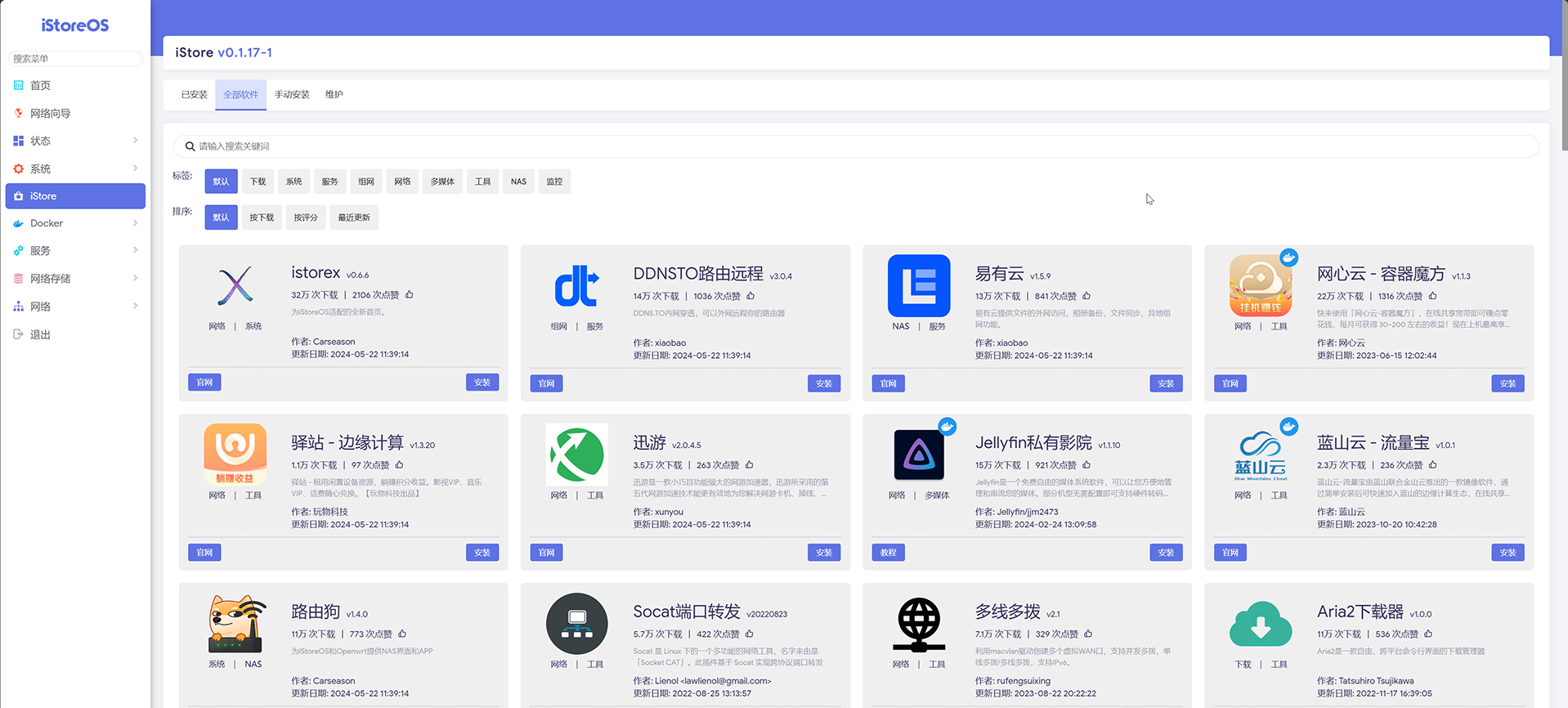

iStoreOS 还提供软件中心,尽可能解决插件之间的依赖关系,可让大家自由自在安装插件。手动安装离线包也是支持的。除此之外,为了方便大家折腾不出问题,避免掉坑,还做了很多防坑操作如:

- 救援模式,即是固件完全刷坏,也可以进入救援模式救回来;

- 沙箱模式,通过 U 盘进入沙箱模式,后续软件安装更新都在沙箱进行。不管如何安装插件搞坏系统,拔掉 U 盘就会回到上个状态。沙箱模式本身也是系统扩容最简单的方法。

准备安装

一个 U 盘;

一个可连接软路由的显示器;

一个键盘;

一台 Windows 系统的电脑。

系统安装

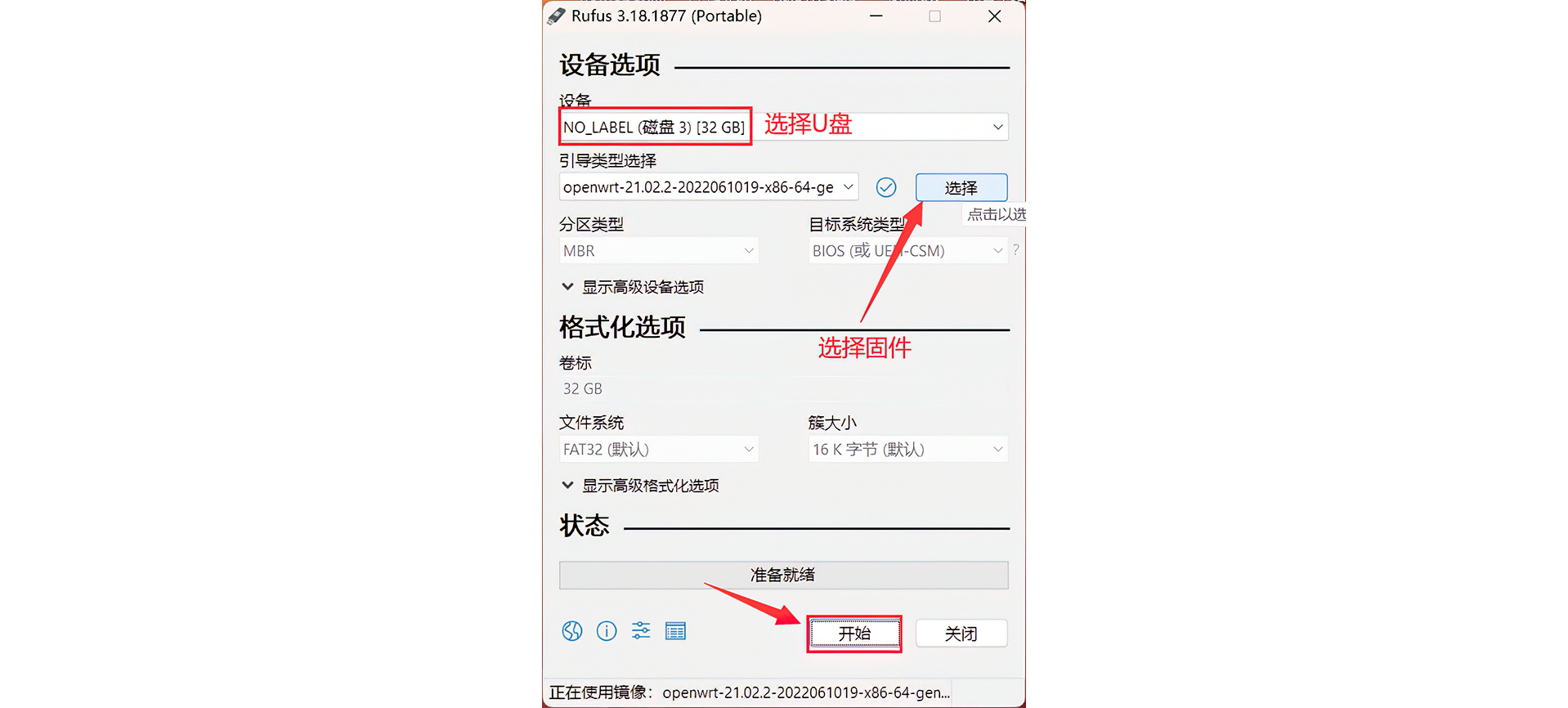

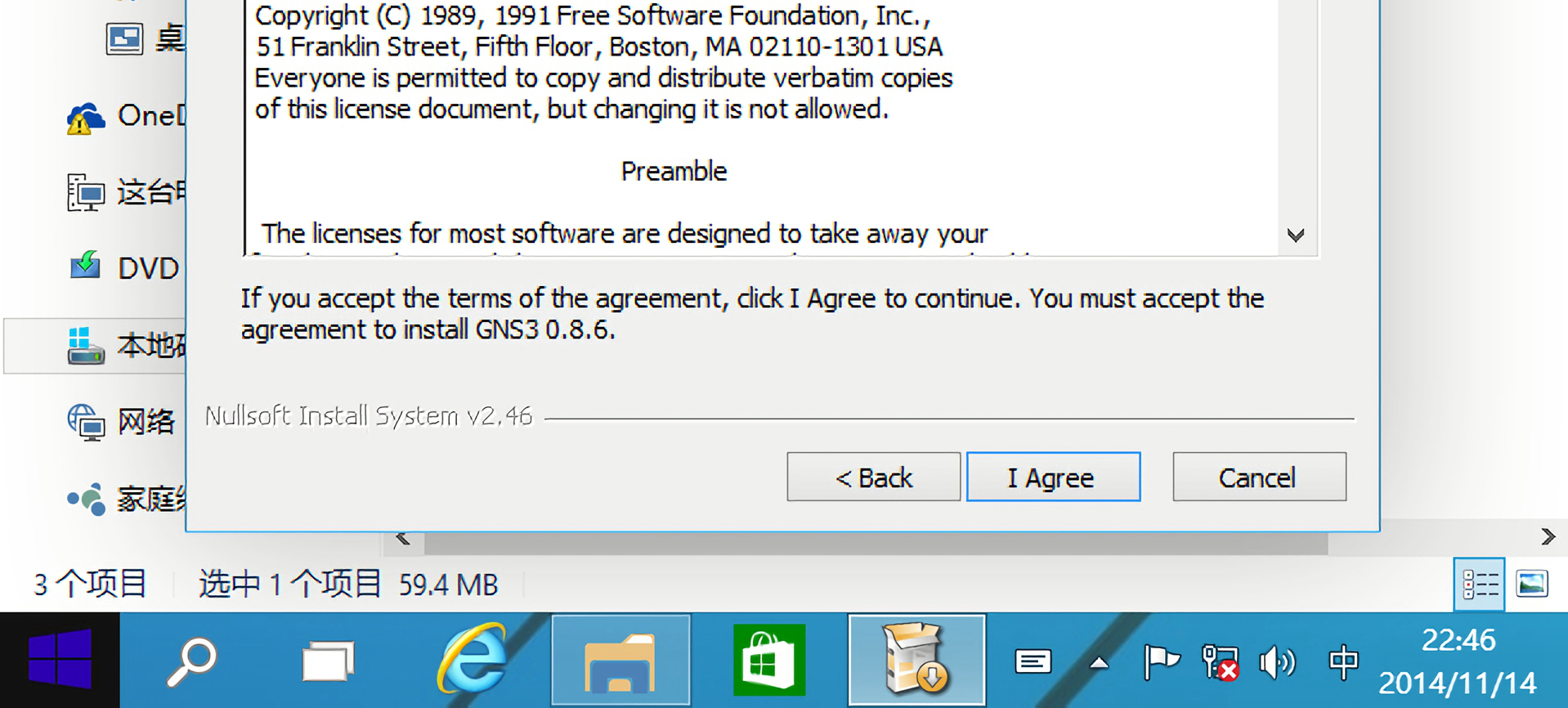

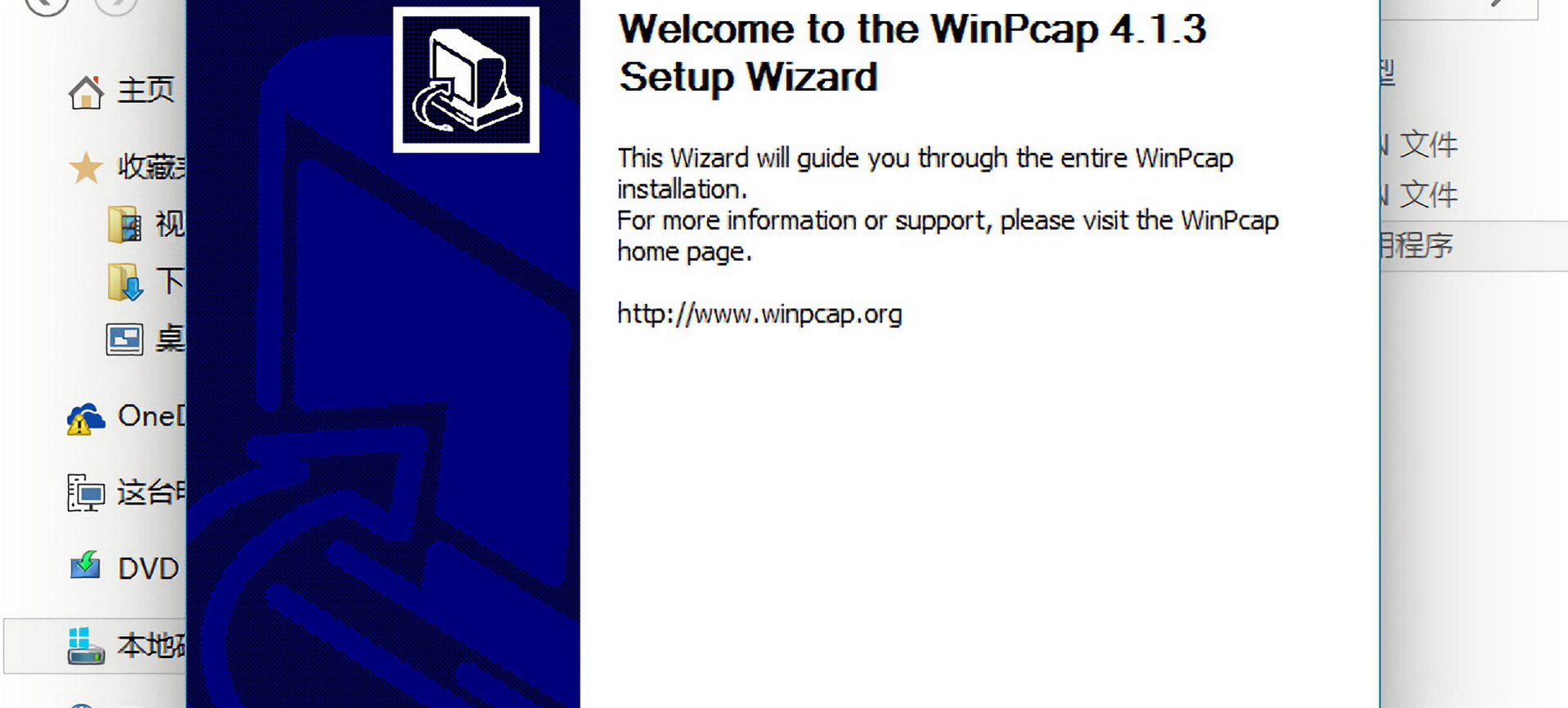

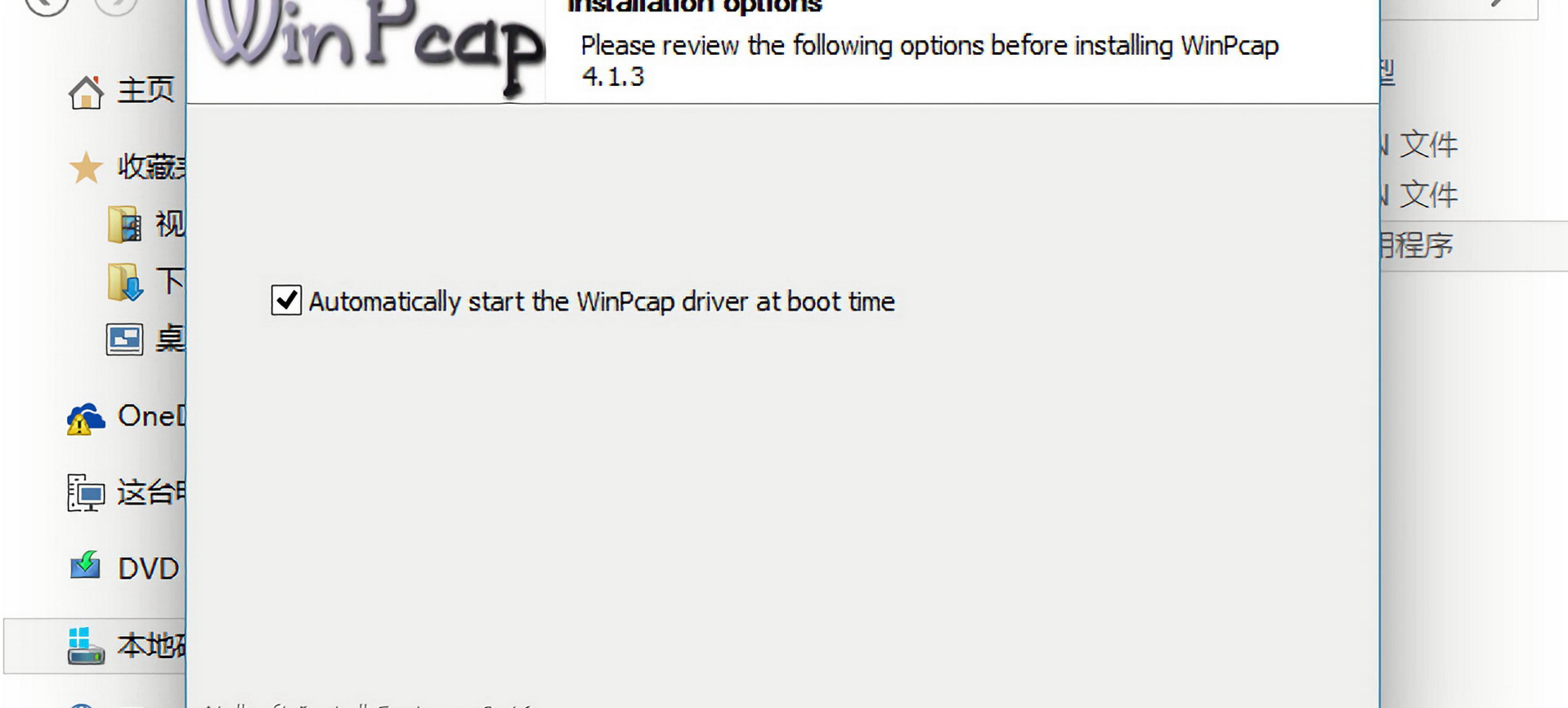

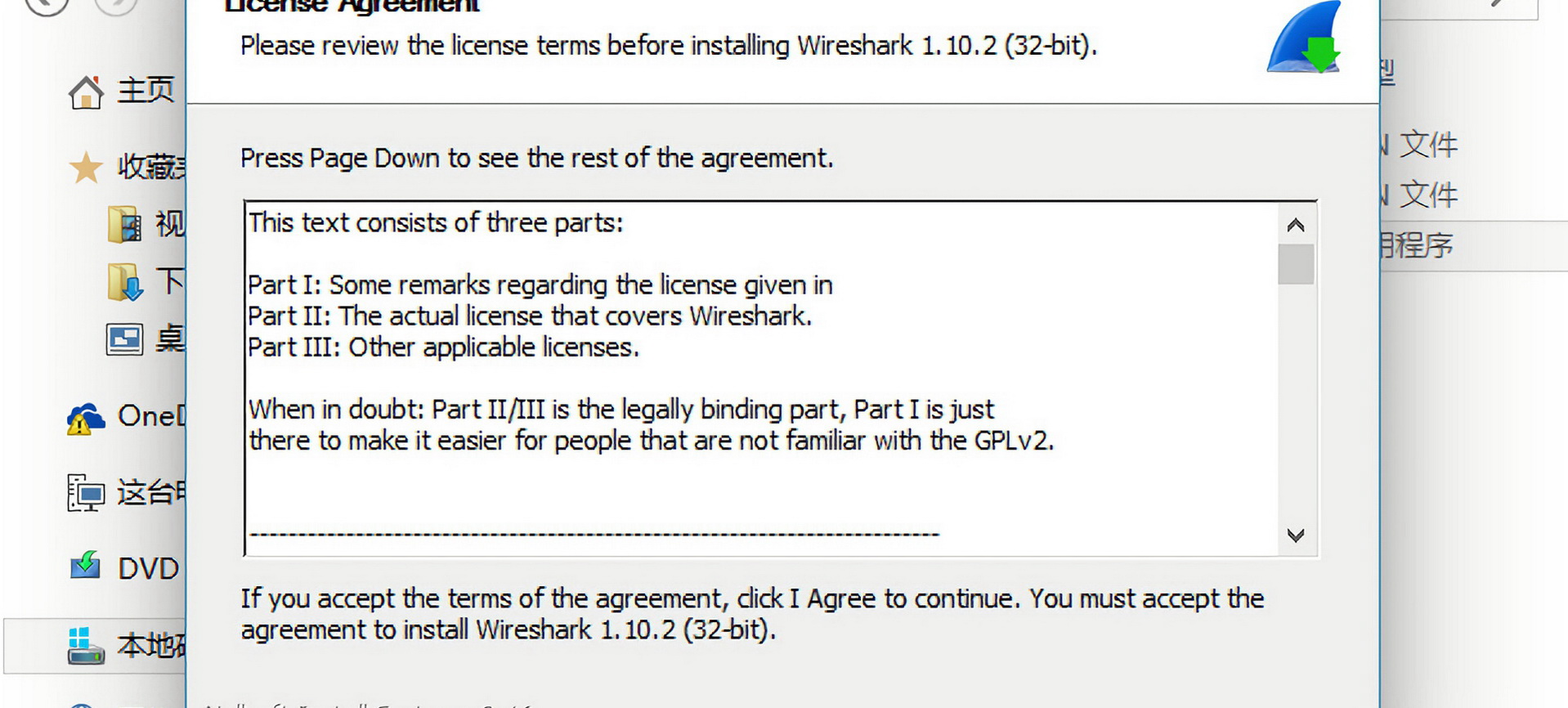

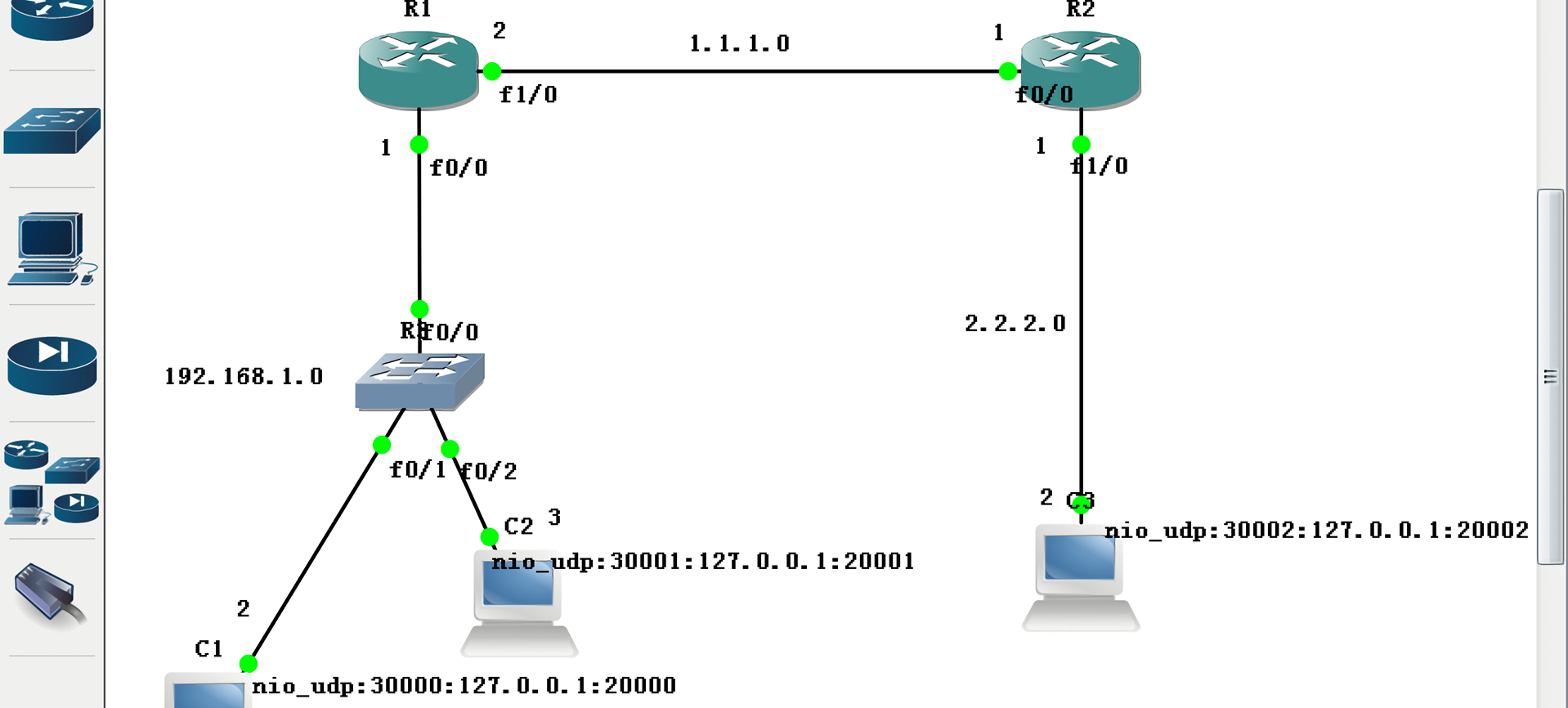

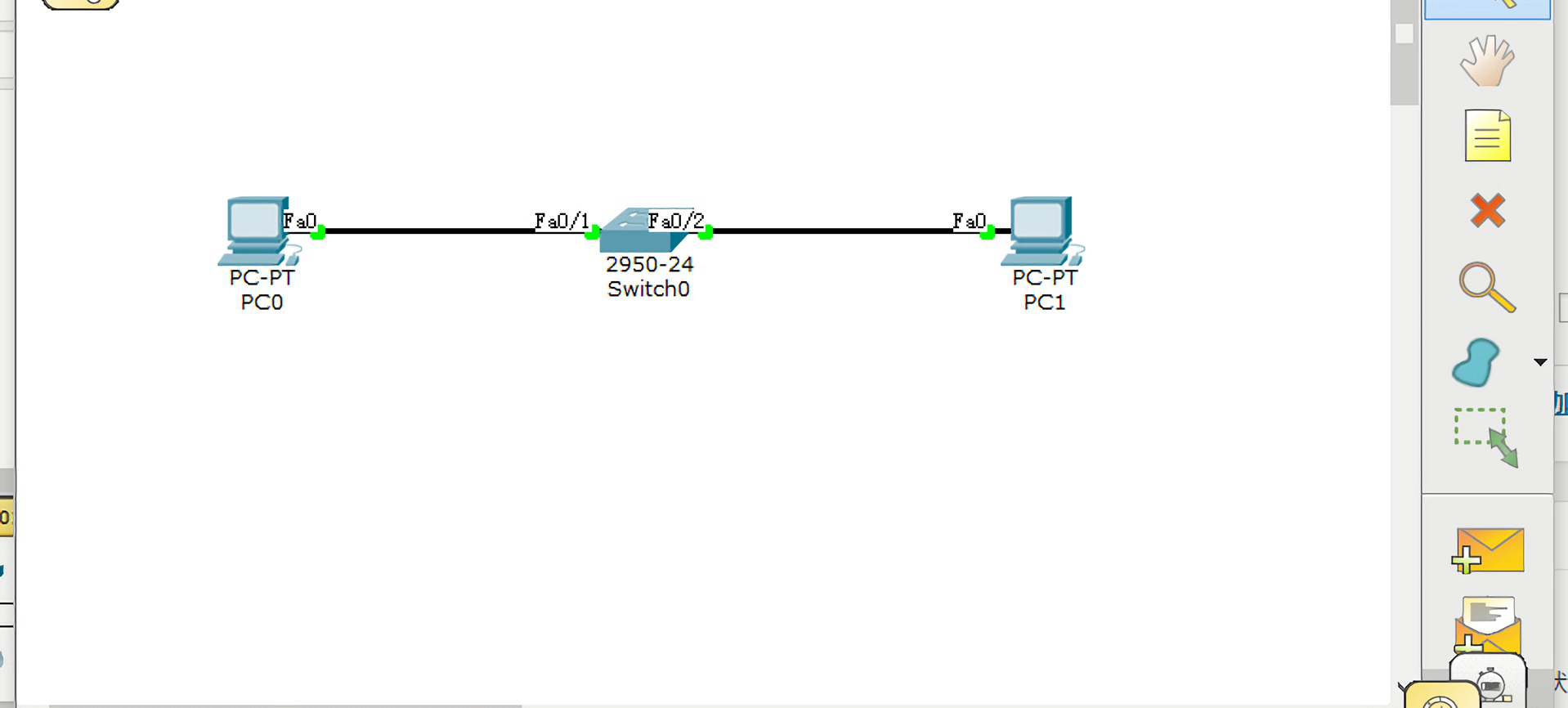

从官网中下载对应版本固件。请注意看中间日期,如 xxx20221123xx-xxx.img.gz,建议下载最新版本。下载完成之后不要解压。电脑上用 Rufus 做 USB 启动盘。电脑插入 U 盘,选择下载好的固件,把固件写入到 U 盘:

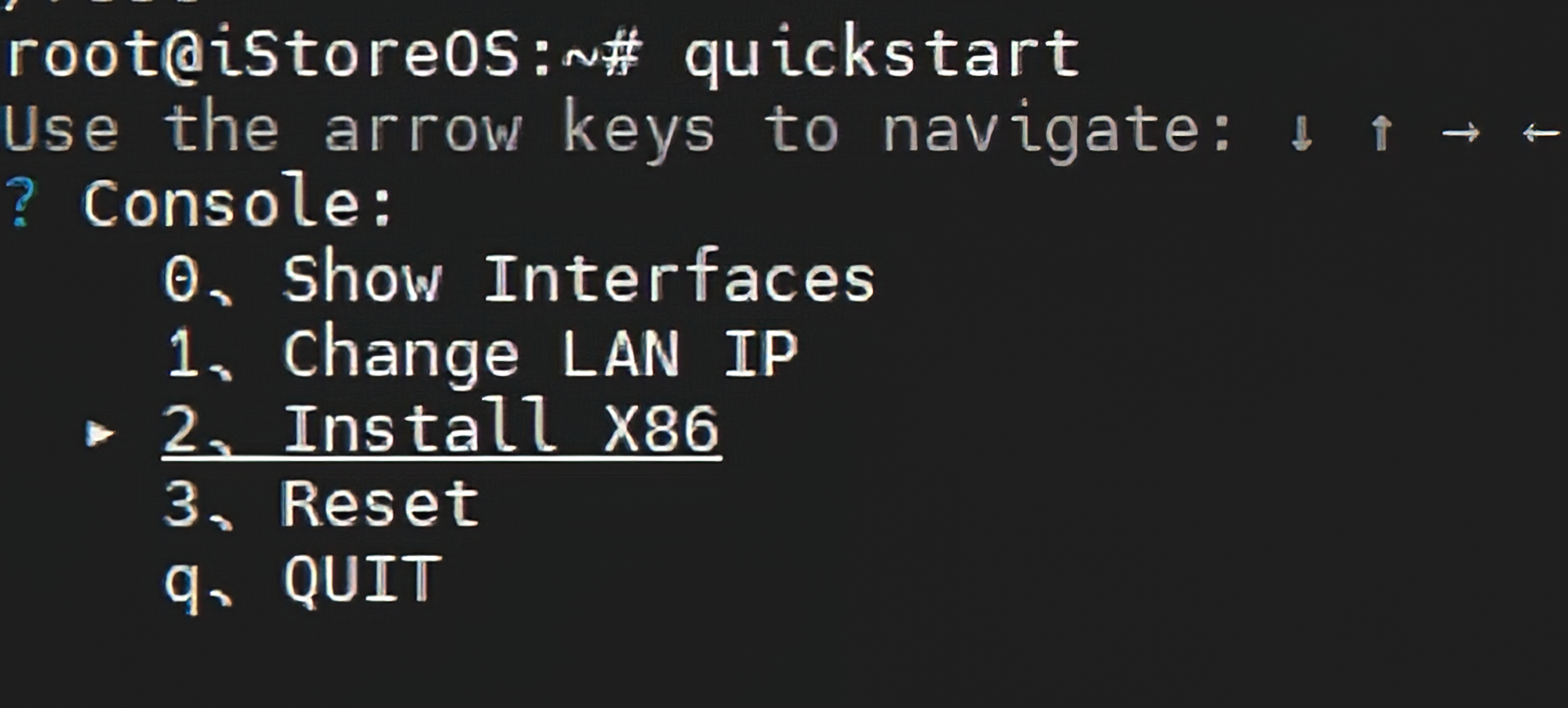

选从 U 盘启动,一般按 F11,选择接入 U 盘,就可以启动了。如找不到 U 盘,那么可能是 U 盘不兼容,需换一个 U 盘。登录 U 盘系统,登录成功之后,输入:

1 | quickstart |

选择 Install X86 一直按确定:

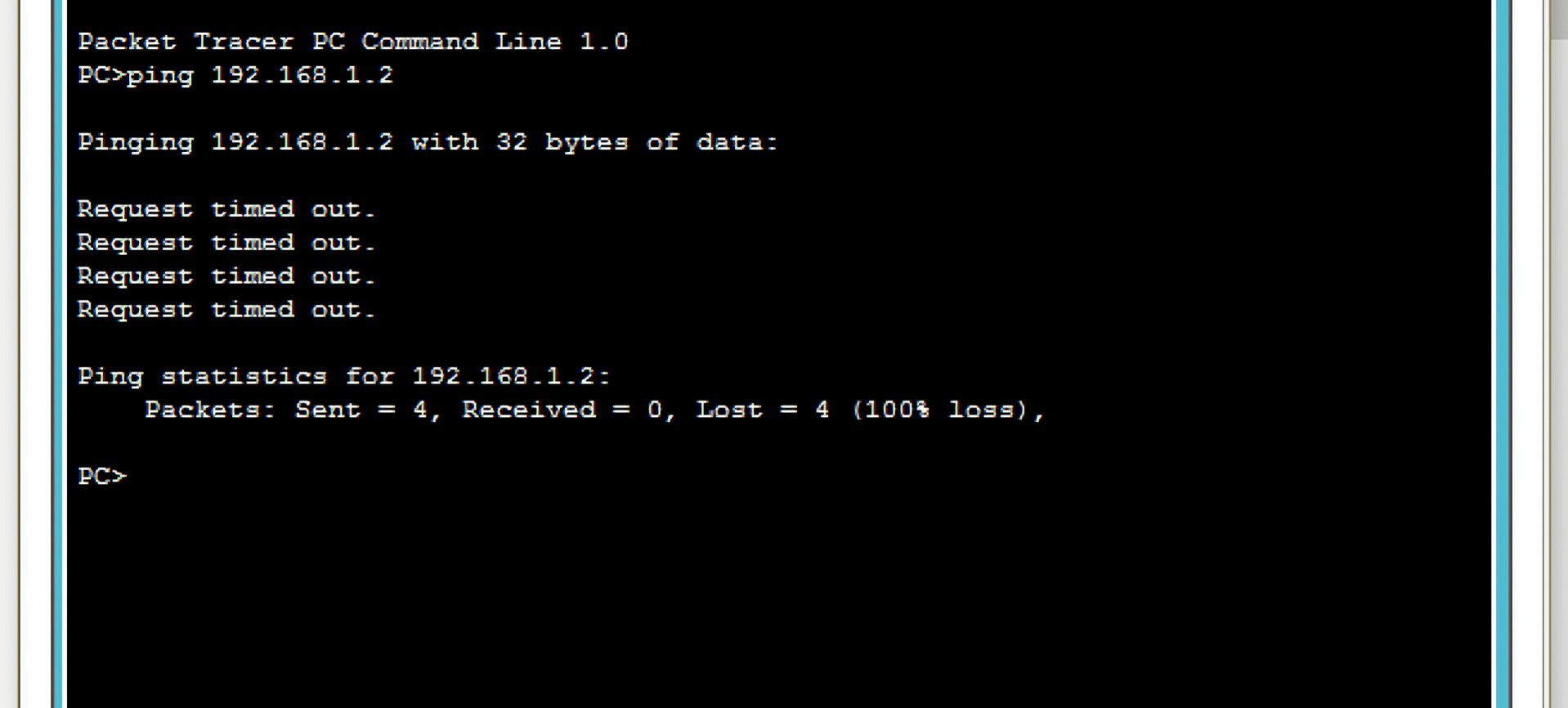

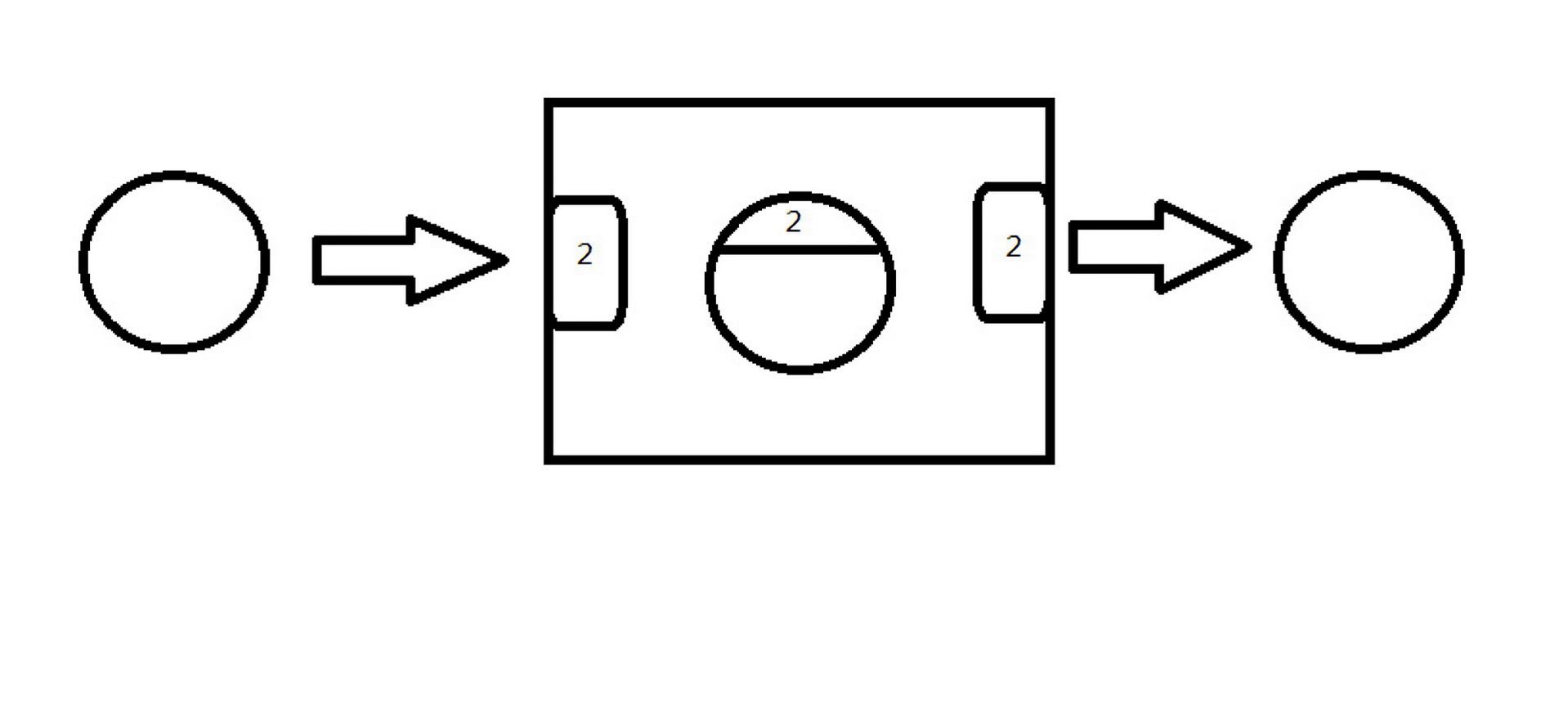

用 Show Interfaces 查看网线插入到了哪个网口,以及查看当前 LAN 口的 IP。系统写入完成,拔掉外接设备,通电启动。使用如下信息进入后台管理:

1 | # 默认地址 |