关于博客被重庆运营商阻断

起因

昨天将近凌晨一点,躺在床上的时候突然想到最近日志有评论还没回复,太忙碌的生活导致我跟其他博主的互动都少了很多。点开我的博客,却发现浏览器显示“被拒绝访问”,我第一反应是博客又被打导致 CDN 那边停服,可是排查下来发现 CDN 那边一切正常,服务器也没有任何问题。

排查

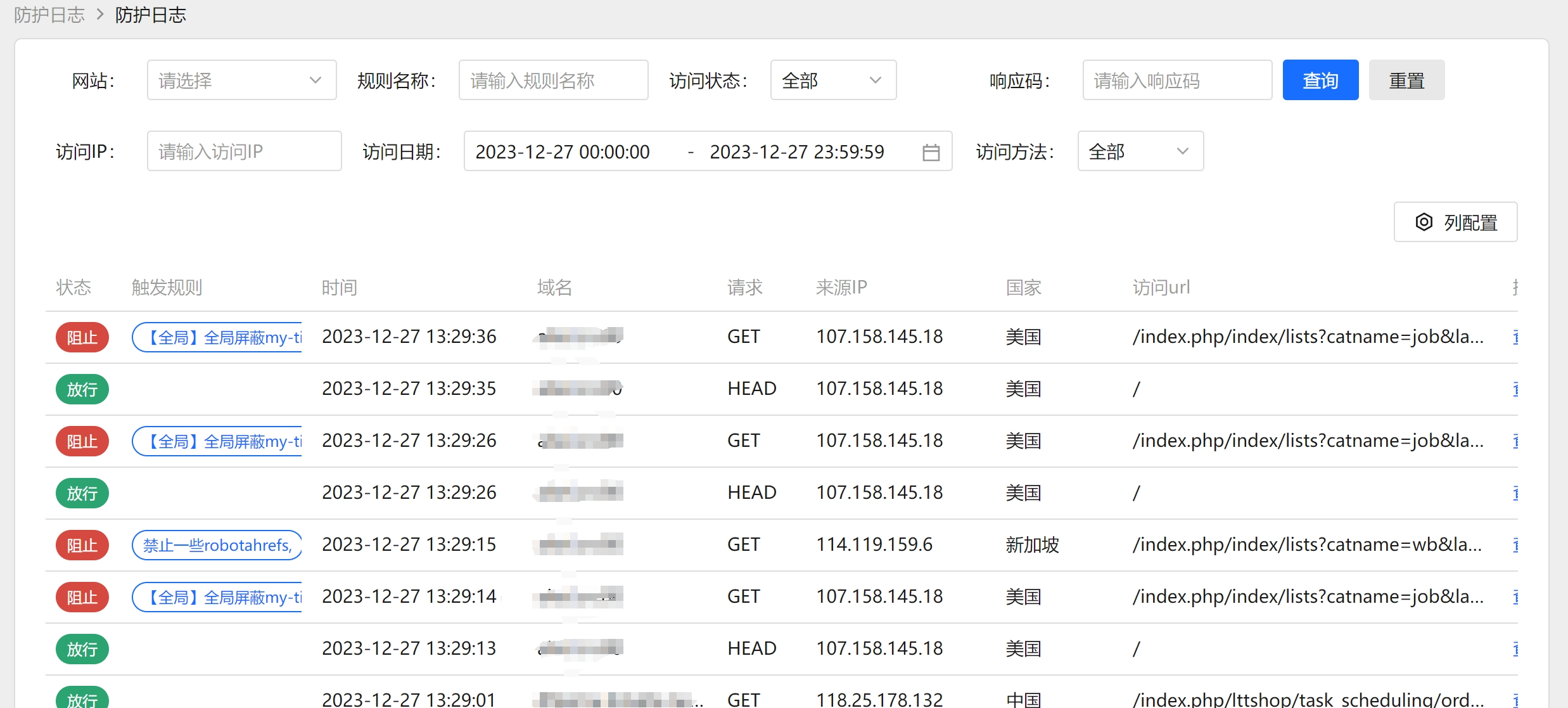

然后我关掉 WIFI ,使用重庆移动的数据网络访问,浏览器显示“已重置的连接”——经常直接访问 Github 的朋友对此应该很熟悉。我用阿里云拨测了一下,发现暂时只有重庆三大运营商对我的域名解析进行了阻断(或劫持、污染),重庆移动能解析到正确的 IP,但是丢包率为 100%,重庆电信更是很干脆地给我解析到了0.0.0.0,重庆联通拨测也不正常,但是上午让朋友帮忙测试时是可以正常访问的。

可是我的博客并没有在境外,在国内开办也按照要求分别进行了 ICP 备案和公安网备,难道是最近写的那篇博文被小题大做给举报了吗?可是看到其他博友的经历,如果有不适合的文章,网信办会首先打电话要求撤下文章,而我并未接到相关的通知。

时间太晚,又要早起上班,所以只得放下手机先睡觉了。

询问

姑且忙完上午的工作后,八点四十左右我开始考虑如何去解决。咨询了某群的一位大佬,他建议问问反诈。

发微信给我网备时加的本地网安支队的叔叔(去面审时看到他们那也是反诈中心),却发现不知何时已经被删除好友。

于是我几经周转,最终通过 96110 联系上了重庆反诈中心,没有联系网信办是我居然找不到重庆网信办(貌似也不是经信委)。电话那边的叔叔问了我域名,叫我不要挂断等他核实。六七分钟后对方回复,还要进一步核实,让我等待他们的回复。

挂断电话,我又联系了 10000,结果和我想的一样,电信的客服根本不懂这是怎么回事,一直问我在哪个区域,转到分公司给我排查。我多番解释,对方答应向上级反馈,然后我们结束了通话。

挂断电话后,我觉得电信肯定给不了什么回复,也不一定是反诈中心做的,于是我联系了腾讯云。腾讯云的工作人员很热情,说报障给重庆运营商,正在核实排查,有进展了第一时间给我同步到会话中。

至此,能询问的已经问完,只能等待结果了。

答复

上午十一点多的时候,主站已经能直接访问了,但是主站引用静态资源的子域名尚未恢复,我将此情况报告给了腾讯云。

中午十二点左右,正在食堂吃饭的时候接到 96110 的电话,那边答复我说确实是他们给我拦截了,不过现在已经解开了。我想了解具体情况,以便我更正错误和进行更严格的自我审查,但是对方说:“肯定就是触碰到反诈了嘛,具体情况不便透露。”我表明仍有两个子域名还未恢复正常访问,对方询问域名,我说了一个之后,可能是觉得难记,就说他们会处理的,然后挂掉了电话。

下午两点多,本地电信分公司的工作人员来电,答复也和我想的差不多,就是他们第一次接到这种工单。我也知道这种事不是分公司的问题,也不是他们可以处理的,就吐槽了一下电信客服啥也不懂依然转到分公司的行为。

下午三点多,腾讯云在售后支持的会话里说,主域名和子域名解析异常的情况已经报障给运营商,因为他们那边处理反馈时间不定,计划晚上九点前和我同步最新进展。在我回复后,下午四点多,腾讯云回复“重庆这边反馈已经解封,您那边确认下”。但是我通过 nslookup、本地 trace和阿里云拨测子域名,使用运营商 DNS 时发现重庆电信和重庆移动这边依然如故,使用第三方 DNS 则解析正常。

腾讯云回复继续反馈。我问对方运营商有没有同步阻断原因,对方没有正面回复,只是说:

之前测试是因为域名被劫持,所以解析到了0.0.0.0。域名劫持可能是域名被第三方恶意重定向到了其他网站,运营商为了保护域名将解析改为0.0.0.0,不是您的网站有问题。重庆这边经过拨测判断,根据以往类似情况看,是因为资源没有在本地覆盖被运营商缓存,不是说您那边有问题。运营商解析这边有时会出现问题,所以一般通过报障解决,具体原因的话抱歉运营商那边无法获取到更详细的。

最后腾讯云再次向我确认已经将子域名报障给了运营商,等待次日中午 12 点前反馈。

处理

31 日傍晚,实测重庆移动已经解除了其中一个子域名(反代的 jsdelivr)的封禁,另一个依然无法访问;重庆电信则是两个都还没处理。而此时拨测里发现除了重庆以外,也有个别省份的个别运营商拨测状态不正常。

我批量替换了 jsdelivr 反代的域名,暂时用上了第三方公益反代项目;批量替换了静态资源子域名,临时启用了另一个子域名来保障到运营商处理子域名之前都能正常访问。

最后

老实说,在国内写独立博客,本身就是一件比较严苛的事情,尤其是在叔叔那里备案时我碰了好几次壁。在写博文时我常常有意识地自我审查,克制自己的表达,以免惹上什么麻烦。

而这一次莫名其面的运营商阻断,发生在我的两个备案都正常的情况下,没有人事先告诉我网站存在什么问题(或者确实根本不存在什么问题),就能直接联系运营商给我域名封了,想起来还是觉得很不是滋味。

以后还会更好一些吗,我也不知道了。

题外话,这种麻烦事谁也不愿意惹上,我也非常不想因为某些事和他们打交道。所以评论区的评论如果有些激烈,我可能不会审核通过——保护我,也是保护你。